Il y a plusieurs façons de faire du NSEO (Negative SEO), l’une d’entre elle consiste à dénaturer la structure de liens d’un site web de telle façon que Google perçoit une sur-optimisation SEO, un abus (liens en masse non pertinents) et considère le site ciblé comme un site abusant les limites fixées par les « guidelines » de Google.

Les effets du NSEO peuvent être radicaux puisque Google peut en effet pénaliser dans les rankings le site en question sur les requêtes visées voire plus si le NSEO est de grande ampleur.

En ce qui nous concerne, comme nous l’avions expliqué dans un article de février dernier dans lequel nous relations l’attaque NSEO que nous avions subi, il s’agissait d’une attaque de type SpamCo (Blast) en masse avec toujours le même texte très court (« thank you for this post »), la même ancre et aucune contextualisation.

Nous avons bien évidemment immédiatement fait le nécessaire (lire l’article mentionné plus haut pour plus d’information) pour ne pas être atteint par ce genre d’attaque en utilisant notamment l’outil de désaveux de liens de la Search Console et a priori pour le moment nous n’avons pas été affecté par ce NSEO (notre ranking n’en a pas souffert depuis).

Nous pourrions l’être dans le futur et c’est pourquoi il est important pour nous de savoir qui en est l’auteur. C’est pourquoi nous avons travaillé main dans la main avec quelques experts SEO et voici la méthode que ces derniers ont employée pour retrouver la source de ce NSEO raté.

Méthode pour retrouver l’auteur d’un blast par spam de commentaires

Nous espérons sincèrement que cette méthode servira à notre lectorat pour dans un premier temps se prémunir de telles attaques mais aussi pour pouvoir se défendre, ou tout simplement connaitre l’origine des problèmes d’un site.

Les footprints

Venons-en à la méthode. Lorsqu’une attaque de type blast par spam de commentaires est lancée, celle-ci repose sur un ou des textes de commentaires (spinnés ou non), un ou des emails (aléatoire ou non), une ou plusieurs IPs et bien sûr les heures et dates auxquelles ont été envoyés les commentaires. Autant de footprints pour pouvoir « tenter de » remonter à la source. En passant, si vous n’êtes un SEO Black Hat aguerri, habitué à faire ce genre d’attaque NSEO, il est très probable que vous laissiez des traces. Et c’est le cas ici.

L’idée de la méthode est dans un premier temps de trouver un pattern d’attaque en analysant les backlinks créés depuis les commentaires soumis. Nous préconisons un de ces outils pour analyser vos backlinks (Majestic, Ahrefs, Open Site Explorer) qui feront l’affaire puisque les liens en masse ne sont pas cachés.

Si vous n’avez pas accès à ce genre d’outils vous pouvez repérer quelques liens depuis Google Analytics, dans le trafic de type referral et ensuite trouver un pattern et faire une recherche avancée dans Google. En effet certains sites qui acceptent n’importe quels commentaires sans modération laissent entrevoir l’IP ou l’email du rédacteur du commentaire.

Certains sites laissent des traces

- Tips : Lorsque vous étudiez les backlinks créés par le blast de SpamCo, le plus simple est de se focaliser sur les liens provenant de sites coréens, certaines plateformes utilisées en Corée laissent des traces telles que l’IP depuis laquelle les outils GSA ou Xrummer sont lancés.

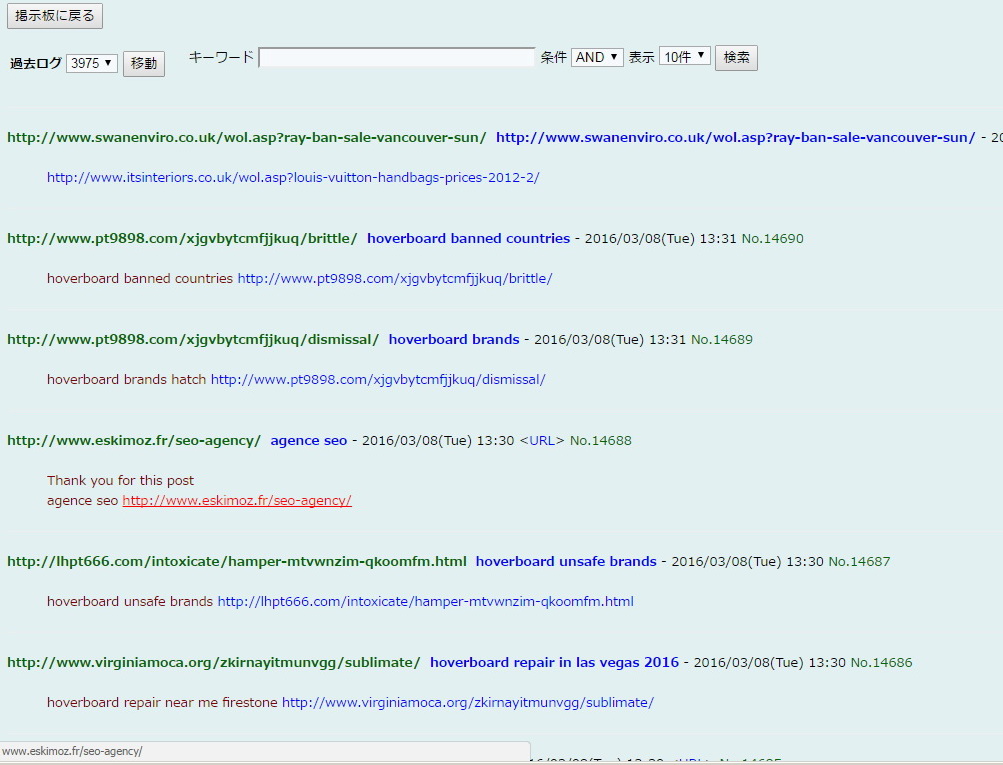

C’est ainsi que nous avons pu retrouver l’email utilisé : En faisant une simple recherche avancée sur Google avec le commentaire: « Thank you for this post » et l’ancre « agence seo », nous avons pu visiter des dizaines de pages où les backlinks avaient été créés. Nous sommes tombé sur une URL d’un site japonais utilisant un Guestbook en cgi nommé YY-Board. Le lien sur l’ancre « agence seo » étant mailto:contact@eskimoz.fr.

- Source : http://www.hiroshimawebtv.com/hiroshima/e45/cgi-bin/yyregi.cgi?mode=past&pastlog=3975&page=400&bl=4

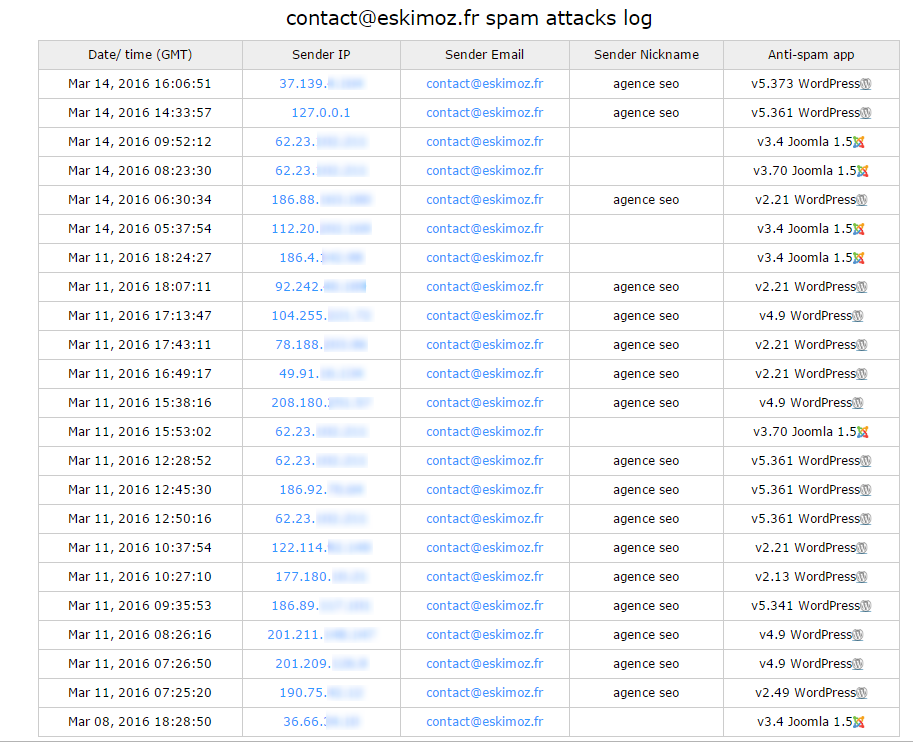

Sachant que cette information capitale nous sommes allé directement la consulter sur les logs de spam sur https://cleantalk.org.

Qu’est-ce que Clean Talk ?

Clean Talk est un outil antispam pour blogs dans le même esprit qu’Akismet mais en payant. Il a longtemps était connu pour sa base de données consultable sur simple ouverture de compte (gratuit). Maintenant les choses sont plus simples puisque les informations sont à la vue de tous. Vous pouvez donc faire des recherches par IP ou par email pour savoir si un site ou un email a été pris un jour en flagrant délit de SpamCo ou de NSEO. Très pratique !

Disclaimer

Avant d’aller plus loin nous aimerions clarifier quelque chose. Vous allez comprendre dans ce qui suit que nous avons volontairement flouté certaines informations afin que l’entreprise ou la personne à l’origine de ce blast n’apparaisse pas. En effet il peut s’agir d’une personne en interne qui a agi seule sans rien communiquer à sa direction, qui a pu faire cela avec la pression d’atteindre ses objectifs ou qui n’est peut-être plus dans l’entreprise tout simplement. Nous avons donc pris le parti de communiquer sur la méthode plutôt que de donner des noms.

Nul ne doute qu’avec les informations contenues dans ce post, certains pourront reconstituer le puzzle et comprendre d’eux-mêmes de qui il s’agit mais nous avons fait en sorte que cela ne soit pas nous directement qui fournissions les noms et ce par souci de bienveillance.

Grace à Cleantalk nous avons donc pu voir beaucoup d’IPs utilisées par le « spammeur » en filtrant cet email. Au total 47 tentatives de spam de commentaires ont été stoppé par CleanTalk signé de l’email contact@eskimoz.fr

Une IP a retenu notre attention : l’IP la plus utilisée (en tout cas la plus bloquée). CleanTalk permettant de filtrer le spam envoyé depuis une IP nous avons pu voir que cette IP était flaggée depuis 2014, que les ancres des liens étaient toutes des ancres en français et que la dernière utilisation de cette IP était associée à un email d’une agence SEO qui s’avère être concurrente dans les SERPs d’Eskimoz…

En ayant été bloqué par CleanTalk en mars 2016 nous imaginons que n’importe quel commentaire réel envoyé post-NSEO depuis la même IP serait de nouveau bloqué. Ce qui pourrait expliquer la présence de cet email d’agence. Il nous fallait maintenant confirmer notre suspicion.

Recouper les informations liées au blast

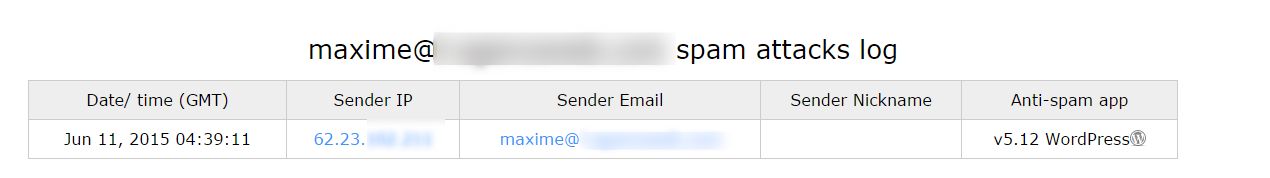

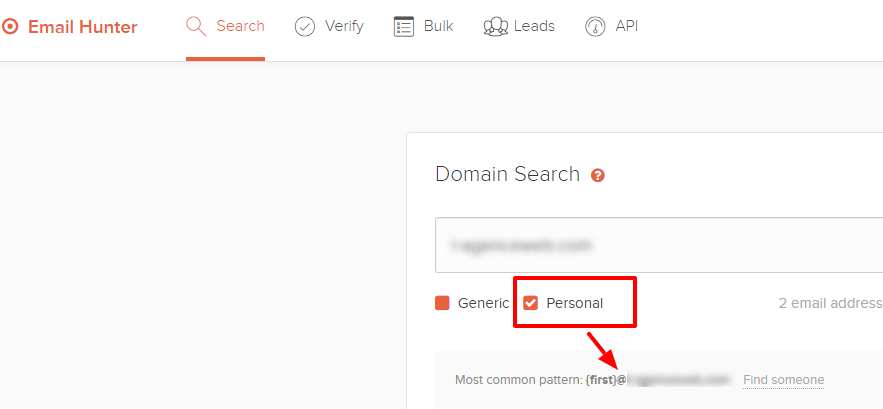

Une autre information intéressante est qu’un autre email de l’entreprise est rattaché à cette IP (voir screenshot ci-dessous). Pour le savoir il nous a suffi de prendre tous les noms des employés de l’agence et de tester leurs emails en bulk dans CleanTalk.org, avec le format prenom@entreprise.com (à l’exception d’un email avec initiales).

- Tips : Pour connaitre le format des emails d’une entreprise nous avons utilisé emailhunter.co en version gratuite.

- Tips : Si vous n’avez pas de compte pro sur Sellhack ou EmailHunter vous pouvez lister les employés d’une entreprise sur Google grâce à la recherche avancée suivante et ensuite générer les emails suivant le format d’email de l’entreprise :

site:fr.linkedin.com/in/* OR site:fr.linkedin.com/pub/* -inurl: »dir/+ » -intitle: »profiles » « nom de l’agence » – »keyword non pertinent »

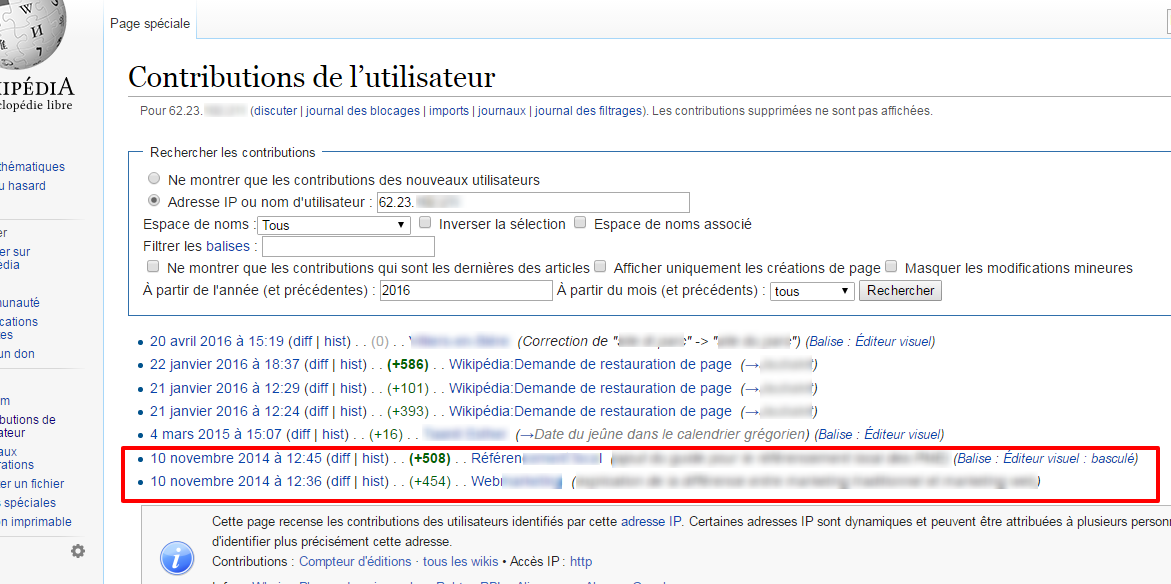

Une activité sur Wikipedia avant l’attaque Blast

En recherchant l’IP sur Google nous avons eu la surprise de voir qu’elle était déjà connue de Wikipedia et en recherchant les articles modifiés par cette IP nous sommes tombé sur deux modifications qui avaient pour but d’ajouter des backlinks vers cette même agence, 2 ans avant que le NSEO contre Eskimoz.fr se fasse ! Pour pouvoir voir les modifications faites à l’époque sur les 2 articles en question il faut cliquer sur « diff » autrement dit la différence entre la version précédente et celle générée par notre spammeur.

Ceci confirme donc notre suspicion sur l’agence SEO..

Un mot sur la méthode

La méthode ici expliquée est bonne pour remonter l’IP d’un NSEO (que ce soit un VPN, un PROXY ou l’IP réelle du spammeur) et ensuite « tenter de » recouper les infos pour voir ce qui a été fait sur le web avec cette même IP à la même époque (ou pas). Dans le cas où un spammeur utilise la méthode spamco « à bon escient » (c’est-à-dire pour pousser un site) on peut tenter d’analyser les sites visés avec la même IP ou les mêmes spots (afin de voir d’éventuels clients par exemple).

A noter que si un spamco est bien fait il sera très difficile de le remonter. Le souci est que dans le cas en présence, l’entreprise a utilisé sa propre IP pour spammer ! #FAILSEO Ce qui a grandement facilité les recherches.

Fin mot de l’histoire

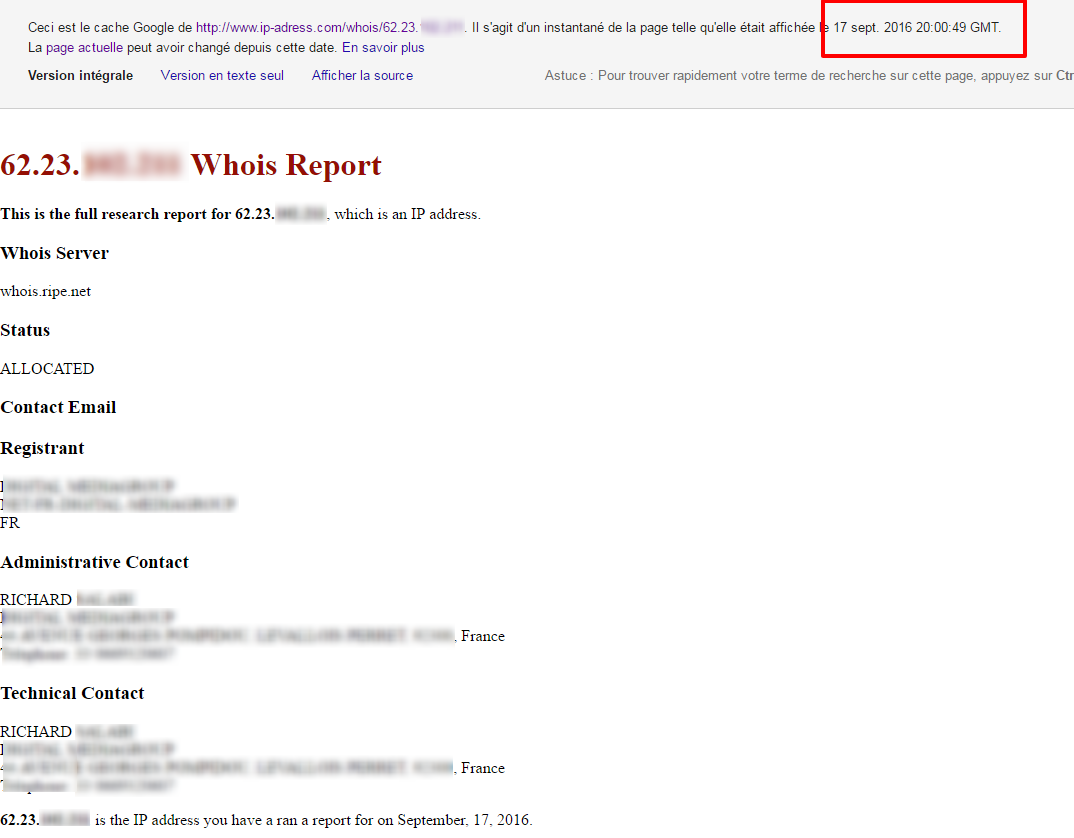

Comme si c’était vraiment nécessaire nous avons procédé à un whois de l’IP et là aussi le résultat corrobore notre analyse : http://www.ip-adress.com/whois/. Ce site nous donne carrément le nom du groupe à qui appartient l’agence SEO (avec sa plage d’IP allouée).

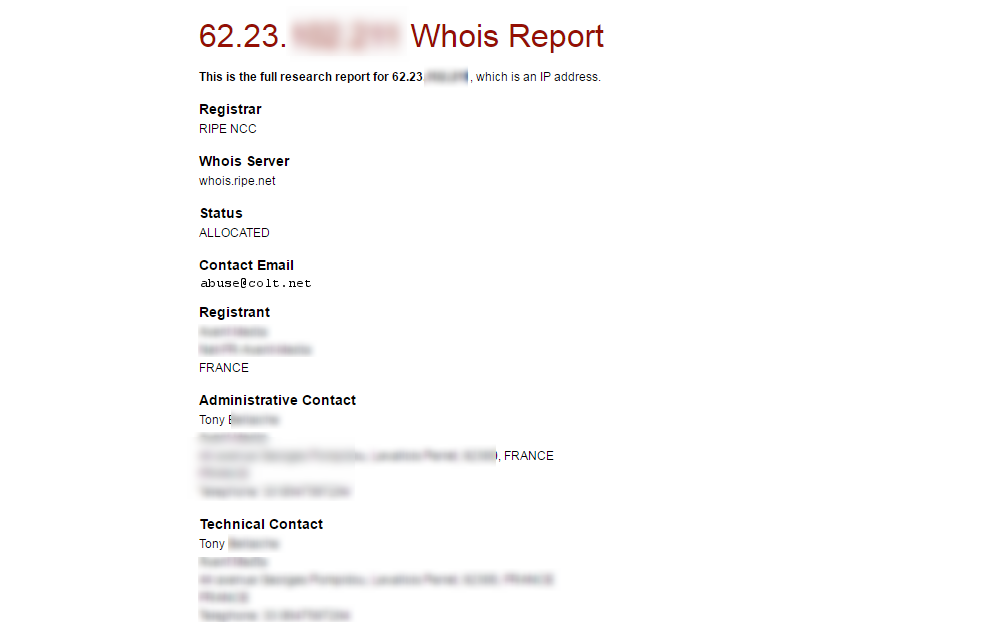

NDLR : A noter que depuis très peu (depuis les vérifications faites vendredi 9 octobre) le whois de cette IP a changé pour un autre nom d’entreprise qui partage le même dirigeant et la même adresse ! Heureusement le cache de Google, Societe.com et LinkedIn sont nos amis… Voir les screenshots ci-dessous.

Avant

Après

Nous espérons que ce cas pratique vous aidera à retrouver les concurrents malveillants à votre égard. Sinon, n’hésitez pas à nous contacter pour qu’on jette un oeil !